출처: 코모도 방화벽 (Comodo Firewall) 설정 (usinan.blogspot.com)

Comodo 방화벽을 설치하면 방화벽뿐만 아니라 다양한 보안 기능을 사용할 수 있습니다. HIPS, 가상화, 파일 등급 등 유용한 기능들이 있으며 사용자가 원하는 대로 맞춤 설정이 가능합니다. 메인 화면의 SETTINGS를 클릭하여 고급 설정 창을 열 수 있습니다. Advanced Settings 창 오른쪽 위에 있는? 를 클릭하면 해당 메뉴에 대한 설명 페이지로 이동합니다.

General Settings

인터페이스 및 업데이트, 로그 관리와 같은 일반적인 설정이 가능합니다. 위젯을 끄거나 인터페이스를 변경할 수 있으며 설정을 내보내거나 불러올 수 있습니다.

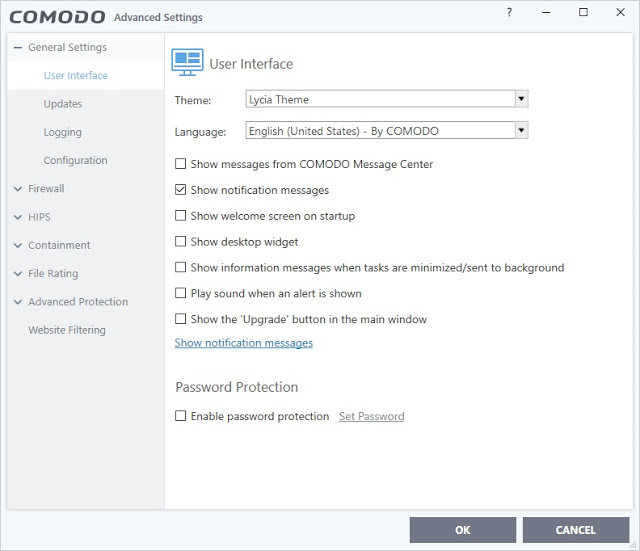

User Interface

Show messages from COMODO Message Center: 코모도 제품 소개, 프로모션, 뉴스 등의 메시지가 나타납니다.

Show notification messages: 알림창을 보여줍니다. 업데이트, 규칙 생성 등 프로그램의 활동에 대한 메시지가 나타납니다.

Show desktop widget: 바탕화면 오른쪽 위에 위젯을 보여줍니다.

Show information messages when tasks are minimized...: 방화벽 프로그램을 최소화하거나 백그라운드로 보내면 메시지를 표시합니다.

Updates

Automatically download program updates: 바이러스 데이터 등의 업데이트를 자동으로 다운받습니다. 다운받은 업데이트는 설치되기 전 알림창을 통해 설치 여부를 사용자에게 물어보게 됩니다.

Automatically install program updates in critical situations: 심각한 버그 또는 문제가 있을 때, 묻지 않고 바로 업데이트를 설치합니다.

Logging

Write to Windows Event Log: 윈도우 이벤트 로그에 Comodo 방화벽 로그를 기록합니다.

Send anonymous program usage statistics: 익명의 통계 자료를 코모도로 보냅니다.

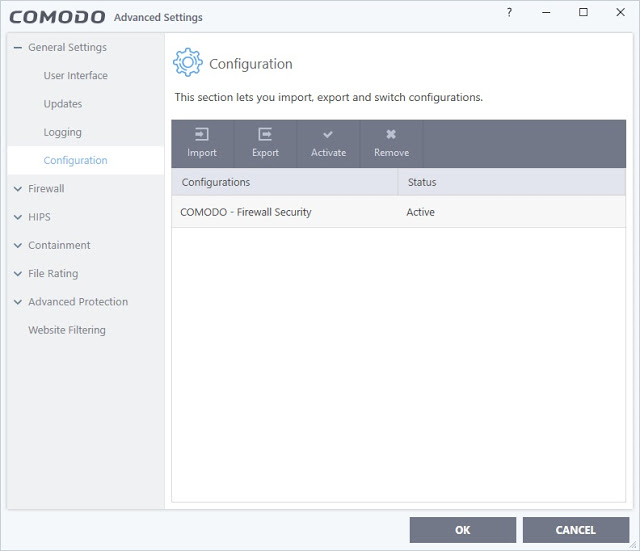

Configuration

Internet / Proactive / Firewall Security 3가지의 프로필이 존재합니다. 각각 다른 설정값이 미리 세팅되어 있으며 Proactive는 모든 보안 기능을 켜도록 설정되어 있습니다. 어떤 것을 선택하든 사용자가 직접 모든 옵션을 변경할 수 있습니다.

방화벽 프로그램을 설치했다면 Firewall Security가 활성화되어 있습니다. Export 버튼을 눌러 현재 설정을 내보낼 수 있으며, 내보냈던 설정을 Import로 불러올 수 있습니다. 사용하지 않는 프로필은 삭제할 수 있습니다.

C:\Program Files\COMODO\COMODO Internet Security 경로에 각 설정의 초기값들이 저장되어 있습니다. cfgx 파일이 3개 있는데 Import를 사용하여 값을 불러오면 초기 설정으로 복원할 수 있습니다.

File Rating

파일의 신뢰 등급을 정할 수 있습니다. 코모도 방화벽의 핵심 기능으로, 방화벽과 HIPS 등의 보안 설정에서 중요한 데이터베이스로 사용됩니다. 클라우드 기능을 사용하여 업로드한 파일을 분석할 수 있으며 Submitted Files에서 제출한 파일의 목록을 확인할 수 있습니다.

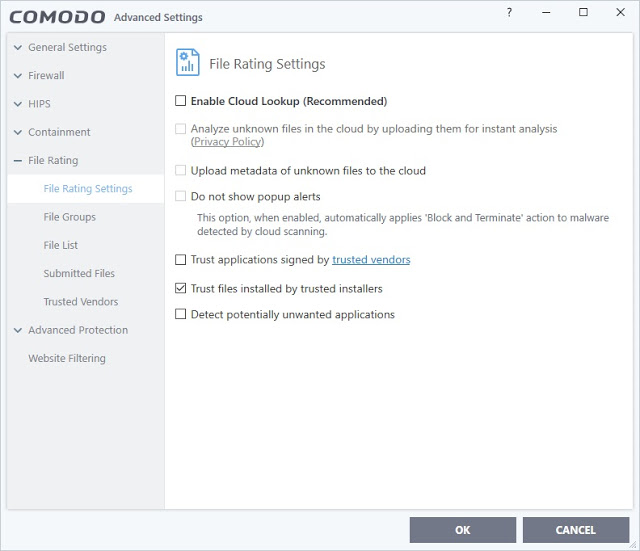

File Rating Settings

Enable Cloud Lookup: 파일이 실행되거나 호출될 때, 클라우드 서버에 있는 신뢰 목록을 체크하는 기능입니다.

Analyze unknown files in the cloud...: 클라우드에서 신뢰 등급을 지정할 수 없을 때, 파일을 업로드 하여 Comodo 에서 분석합니다.

Upload metadata...: 알려지지 않은 파일의 메타데이터를 코모도 서버에 업로드 합니다. 파일 출처, 게시자, 생성 날짜 등이 포함됩니다.

Trust applications signed by trusted vendors: 신뢰하는 제작사의 디지털 사인이 들어간 파일들은 자동으로 Trusted 등급으로 설정합니다.

Trust files installed by trusted installers: HIPS Rule에서 Installer or Updater로 지정된 프로그램이 생성한 파일은 Trusted 등급으로 설정합니다.

Detect potentially unwanted applications: 애드웨어나 브라우저 툴바같이 사용자가 원하지 않는 프로그램 설치를 감지합니다. 사용하는 백신 제품에 이 기능이 있다면 중복을 피하기 위해 끄는 것이 좋습니다.

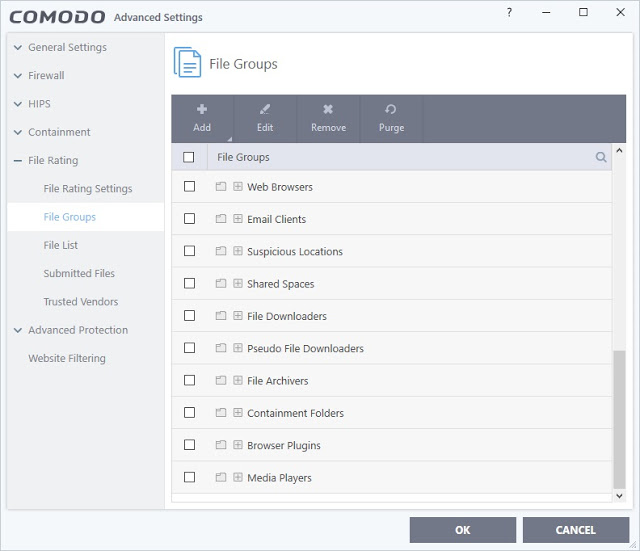

File Groups

파일 그룹을 생성하여 방화벽 및 HIPS, 가상화 등의 규칙을 만들 때 사용합니다. 미리 정의된 파일 그룹들이 존재하며 사용자가 직접 만들 수도 있습니다. Web Browsers 라는 파일 그룹을 살펴보면 파이어폭스, 익스플로러, 크롬, 오페라, 사파리 등의 다양한 브라우저가 포함되어 있는 것을 확인할 수 있습니다. 방화벽 설정에서 Web Browsers 파일 그룹을 허용하게 되면 일일이 브라우저를 허용할 필요 없이 한 번에 규칙을 만들 수 있습니다.

File List

검색되거나 실행된 모든 파일의 등급을 확인하고 관리합니다. Trusted / Unrecognized / Malicious 세 가지 등급이 있으며 Malicious 등급을 받은 파일은 경고창과 함께 검역소로 보내집니다. Unrecognized 등급의 파일은 실행하거나 호출될 때 경고와 함께 사용자가 선택할 수 있는 팝업창이 나타납니다. 파일을 처음으로 실행하거나, TASKS > GENERAL TASKS > Scan에서 파일 등급 스캔을 실행하면 내장된 데이터베이스 또는 클라우드 데이터에 따라 파일이 분류됩니다.

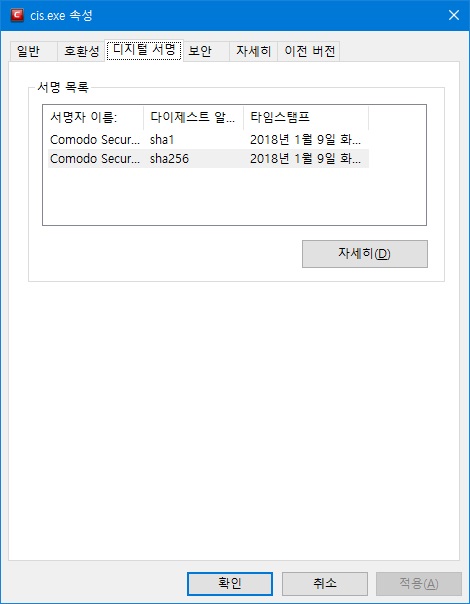

Trusted Vendors

실행 파일 우클릭 후 속성을 살펴보면 "디지털 서명" 탭을 확인할 수 있습니다. 신뢰하는 제작사의 디지털 서명이 있는 파일은 Trusted 등급으로 자동 설정되며, 신뢰하는 회사의 목록을 이곳에서 확인할 수 있습니다. AhnLab, Kakao, Naver 등의 익숙한 이름도 포함되어 있습니다.

Comodo Safe list

1)File List에서 Trusted로 표시되거나

2)Trusted vendors의 서명이 있는 파일,

3)Comodo safe list에 속한 파일은

안전한 파일로 구분됩니다. Comodo safe list는 설정에서 직접 확인할 수 없는 데이터베이스로서, 백신 프로그램의 바이러스 데이터와 비슷한 성격을 가지고 있습니다. 정기적으로 업데이트되며 클라우드를 사용한다면 더 많은 데이터를 더 빠르게 사용할 수 있습니다.

Firewall

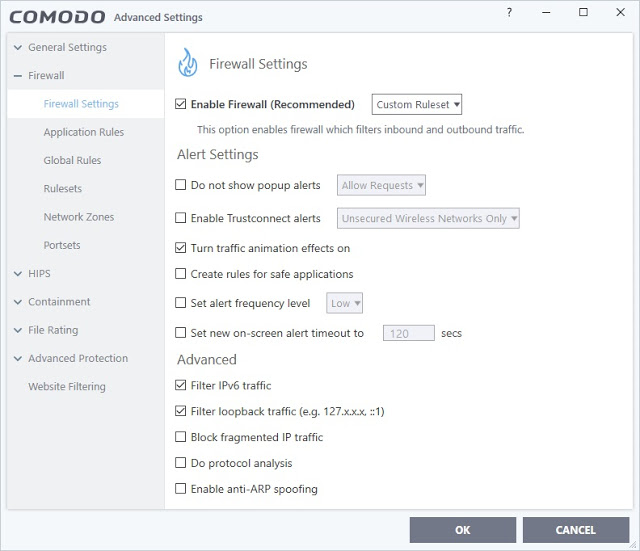

Firewall Settings

방화벽은 총 4단계로 구분됩니다. Safe 모드가 기본값으로 설정되어 있습니다.

Training Mode: 프로그램이 사용하는 모든 트래픽을 감지해 자동으로 허용 규칙을 만듭니다. 자주 사용하는 프로그램만 설치 후 트레이닝 모드에서 한 번씩 실행시켜 주면 알아서 규칙을 만들 수 있습니다. 필요한 규칙을 다 만든 후에는 Safe 모드로 전환하여 사용하는 것이 좋습니다.

Safe Mode: 방화벽 규칙에 있는 설정을 따릅니다. 또한 방화벽 규칙에 없는 프로그램도 "안전"하다고 판단되면 자동으로 트래픽을 허용합니다. Trusted 파일, Trusted Vendors 또는 Comodo safe list (데이터베이스)에 포함된 파일은 규칙을 만들지 않아도 인터넷에 연결할 수 있습니다. Create rules for safe applications 옵션이 체크된 상태라면 안전한 파일들이 실행될 때 자동으로 방화벽 허용 규칙을 만들어 줍니다.

Custom Ruleset: Application Rules / Global Rules 에 설정된 방화벽 규칙만 따릅니다. 방화벽 규칙에서 허용하거나 차단한 것 이외의 모든 트래픽은 일단 차단한 후 팝업창을 띄워 사용자의 선택을 기다립니다. 안전하다고 분류된 프로그램도 따로 허용 규칙을 만들지 않았다면 일단 차단하고 경고창을 보여줍니다.

Block All: 방화벽 규칙과 상관없이 모든 인터넷 연결을 차단합니다. 메인 화면의 TASKS > FIREWALL TASKS > Stop Network Activity를 클릭하면 방화벽이 Block All 단계로 바뀌게 되며, Restore Network Activity를 눌러 전의 설정으로 복원할 수 있습니다.

Enable Trustconnect alerts: 식당, 카페 등의 공용 무선 네트워크에 접속 시 팝업을 띄워 TrustConnect 를 사용할 것인지 물어봅니다. TrustConnect는 Comodo의 프록시 서비스를 이용하여 사용자의 통신을 암호화하는 기능이며, 유료 제품인 Comodo Internet Security Complete에서만 사용할 수 있습니다.

Turn traffic animation effects on: In / Out 트래픽이 발생하면 하단 트레이 아이콘에 애니메이션이 나타납니다.

Create rules for safe applications: Safe Mode에서 사용 시 안전한 파일들의 규칙을 자동으로 생성합니다.

Set alert Frequency level: 체크하지 않으면 기본적으로 Low 단계가 적용됩니다. 경고창을 띄우는 빈도수를 결정할 수 있으며, Very High로 설정한다면 프로토콜, 포트, 접속 IP 등이 바뀔 때마다 계속 알림창을 띄우기 때문에 정상적인 사용이 어렵습니다. 테스트 목적으로 사용할 때 유용한 기능입니다.

Set new on-screen alert timeout: 사용자가 클릭하지 않으면 기본적으로 120초 동안 팝업창을 유지합니다. 시간을 설정할 수 있습니다.

Advanced 설정에 있는 fragmented IP traffic이나 anti-ARP spoofing 등은 기본값 그대로 사용하는 것이 좋습니다. 이 옵션이 정확히 무엇을 뜻하는지 알고 필요한 경우에만 체크하기 바랍니다.

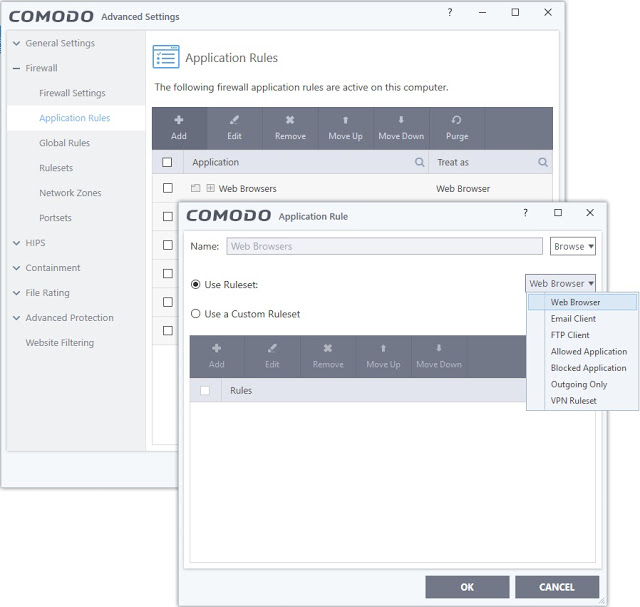

Application Rules

프로그램에 적용되는 규칙들을 만들고 관리합니다. File Groups에 미리 정의되어 있는 COMODO Internet Security, Windows Updater Applications, System Applications 등이 기본적으로 허용되어 있습니다.

Add 버튼을 눌러 새 규칙을 만들 수 있습니다. 웹 브라우저를 허용하는 규칙을 만들려면 파이어폭스, 엣지, 크롬 등의 규칙을 일일이 만드는 것보다는 File Groups에 있는 Web Browsers 그룹을 사용하여 한번에 모든 브라우저를 허용할 수 있습니다.

Browse > File Groups > Web browsers 를 선택하면 Web browsers 파일 그룹에 있는 모든 브라우저의 규칙을 만들 수 있습니다. Use a Custom Ruleset 을 사용하여 직접 IP 및 프로토콜 등의 허용 규칙을 만들 수도 있고, Use Ruleset 을 사용하여 미리 정의된 허용/차단 룰을 사용할 수도 있습니다. Web browser 룰셋을 선택하면 쉽게 HTTP 및 FTP 프로토콜의 아웃바운드를 허용하는 브라우저 전용 규칙이 만들어집니다.

규칙을 드래그하여 위치를 옮길 수 있으며, 위에 있는 규칙이 아래 있는 규칙을 덮어쓰는 형태로 적용됩니다. 따라서 차단 규칙을 아래에 두고, 허용하고 싶은 예외 규칙을 위에 놓게 되면 원하는 연결만 허용하고 나머지는 차단하는 구성을 만들 수 있습니다.

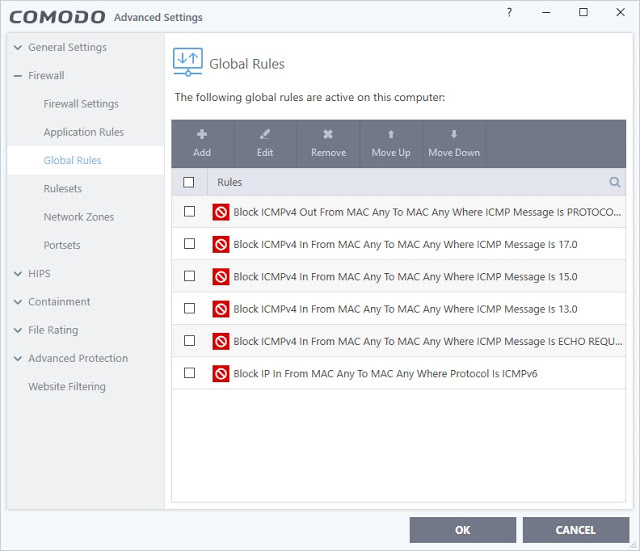

Global Rules

각각의 어플리케이션이 아닌 시스템 전체에 적용되는 룰을 만들고 관리합니다. 특정 IP 또는 프로토콜 등을 허용하고 차단하는 데 사용할 수 있습니다.

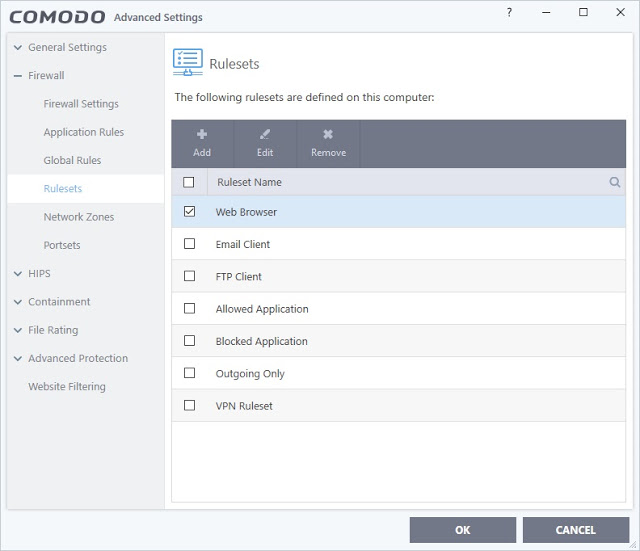

Rulesets

자주 사용하는 규칙들을 이곳에서 미리 정의해 놓으면 Application Rule을 만들 때 편하게 적용할 수 있습니다. Web Browser, Allowed App, Blocked App, Outgoing Only 등의 룰셋이 저장되어 있으며 직접 만들 수도 있습니다. 예를 들어 Application Rules에서 새 규칙을 만들어 A 프로그램의 아웃바운드 트래픽만 허용하고 싶을 때, A 프로그램을 선택 후 Use Ruleset > Outgoing Only 를 적용하면 쉽게 프로그램 규칙이 만들어집니다.

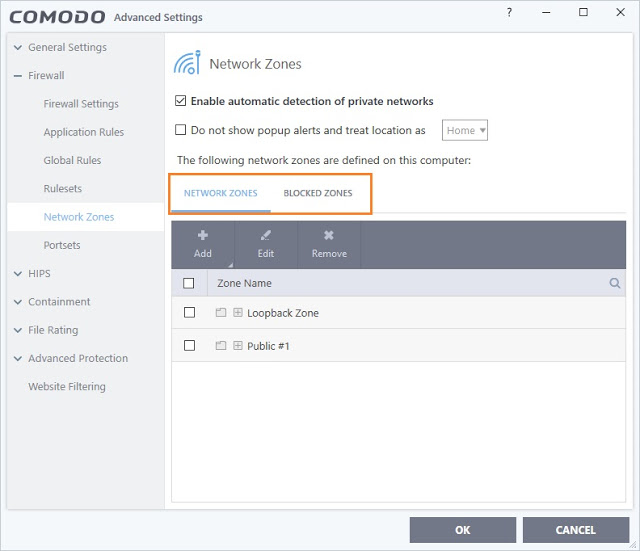

Network Zones

Enable automatic detection... 옵션이 켜져 있으면 새 네트워크가 감지될 때 팝업창이 나타나 네트워크의 위치를 선택할 수 있습니다. Home / Work / Public 세 가지 중 하나를 고르면 새 Network Zone이 생성됩니다.

데스크탑 컴퓨터는 VPN을 사용하지 않는 한 자동으로 네트워크가 추가될 일이 거의 없지만, 노트북을 사용하면서 공용 Wi-Fi를 자주 사용한다면 새로운 네트워크가 감지될 때마다 새로운 Network Zone이 생성됩니다.

Do not show popup alerts and treat... 옵션을 사용하면 새로 검색되는 네트워크를 경고창 없이 home / work / public 네트워크 중 원하는 값으로 설정할 수 있습니다.

BLOCKED ZONES에서 Add 버튼을 눌러 현재 연결된 Network Zone을 추가할 수 있습니다. Blocked zone으로 지정된 네트워크를 사용하면 이 네트워크의 다른 컴퓨터에서 오는 모든 요청을 차단합니다. 다른 기기에서 내 컴퓨터가 검색되지 않으며 파일 및 프린터 공유 등의 작업을 할 수 없습니다.

네트워크 설정 및 공유

메인 화면 > TASKS > FIREWALL TASKS 에서 네트워크존의 연결 설정과 스텔스 포트 기능을 사용할 수 있습니다.

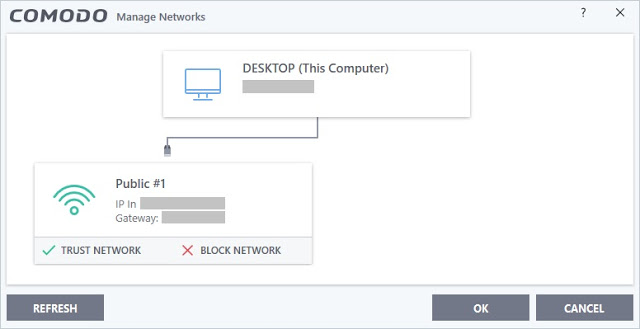

Manage Networks

현재 연결된 Network Zone을 볼 수 있으며 Trust / Block 설정이 가능합니다.

Trust Network: 해당 네트워크를 신뢰하며, 이 네트워크를 사용하는 다른 기기와 통신을 허용하는 룰이 생성됩니다. Application Rules 및 Global Rules에서 생성된 규칙을 확인할 수 있습니다. 내 컴퓨터에 있는 공유 폴더에 Trusted Network의 다른 사용자가 접근하면 경고창을 띄우지 않고 허용합니다. 팀뷰어 같은 서드파티 프로그램은 허용 룰에 포함되지 않기 때문에 따로 설정해야 합니다.

Block Network: Trust Network 에서 생성된 허용 룰을 삭제하고 해당 네트워크를 Blocked Zone으로 보냅니다. 이 네트워크에 있는 다른 사용자들의 모든 요청을 차단합니다.

이곳에서 설정된 네트워크존의 특성은 아래 설명할 "스텔스 포트" 보다 우선합니다.

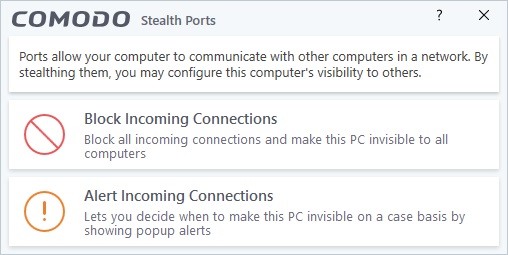

Stealth Ports

모든 네트워크에서 오는 Incoming 요청에 대해 어떻게 반응할지 설정합니다. 설정에 따라 Global Rules에 관련 규칙들을 생성하며, Network Zone에 상관없이 모든 연결에 적용됩니다.

Alert: Global Rules에 차단 규칙들을 만들어 보안에 필요한 일부 요청만 차단합니다. 나머지 모든 Incoming 요청에 대해서는 경고창을 띄워 물어봅니다.

Block: 시스템에서 중요한 일부 인바운드 요청만 허용하고 나머지는 모두 차단하는 규칙들이 생성됩니다. 외부에서의 검색 및 요청을 묻지 않고 차단합니다.

Manage Network에서 설정하는 Trust / Block 은 해당 네트워크존 에서만 적용됩니다. Stealth Ports는 네트워크존과 상관없이 전역으로 적용됩니다.

Stealth Ports 설정보다 Network Zone의 Trust / Block 설정이 우선합니다. Stealth Ports에서 Block 설정으로 외부의 연결을 차단해도 연결된 Network Zone을 Trust로 변경하면 해당 네트워크존 안에서는 파일 공유가 가능합니다. Global Rules의 규칙들을 확인해 보면 Trusted Zone의 허용 룰이 가장 위에 있는 것을 확인할 수 있습니다.

처음 네트워크를 연결하고 위치를 선택할 때 Home 또는 Work를 선택하면 그 네트워크 존은 자동으로 Trust Network로 설정됩니다. 따라서 Stealth Ports 차단을 사용해도 Home 또는 Work로 설정된 네트워크 존에서는 파일 및 프린터 공유가 가능합니다.

Public으로 설정된 네트워크는 기본적으로 아무런 규칙을 가지지 않습니다. Trusted Network 같은 허용 규칙도 없고, Blocked Network처럼 무조건 차단되지도 않습니다. 해당 네트워크에서 오는 모든 인 / 아웃 트래픽을 사용자에게 먼저 물어보기 때문에 Stealth Ports의 Alert 설정을 한 것과 같은 상태가 됩니다. 우선권을 가진 규칙 자체가 없기 때문에 Stealth Ports를 Block 한다면 외부에서의 연결이 차단됩니다.

이곳에서 설정된 Network Zone은 Application Rules / Global Rules / Rulesets 에서 새로운 룰을 만들 때 사용할 수 있습니다.

마치며

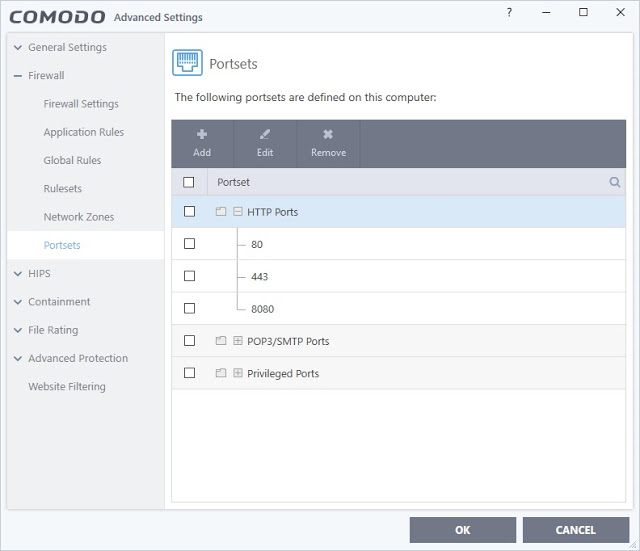

자주 사용되는 포트들을 그룹으로 저장해 놓으면 미리 정의된 포트셋을 사용하여 편리하게 규칙을 만들 수 있습니다.

아래의 사이트에는 프로그램의 모든 설정과 참고사항이 자세하게 설명되어 있습니다.

관련글:

코모도 방화벽 (Comodo Firewall) 설치

코모도 방화벽 (Comodo Firewall) 보안 기능

참고:

https://help.comodo.com/topic-72-1-766-9029-CIS-Settings.html

'이것저것... > 유용한것들' 카테고리의 다른 글

| 다빛 LED컨트롤러 관련 자료 (0) | 2021.02.03 |

|---|---|

| 코모도 방화벽 (Comodo Firewall) 보안 기능 (0) | 2021.01.27 |

| MikroTik 장비랑 KT IPTV 연동 (0) | 2018.08.17 |

| Synology 서비스에서 사용하는 네트워크 포트는? (0) | 2017.03.20 |

| TR의 스위칭 (0) | 2017.03.15 |